Workshop SEC311 Secure containers from supply chain attacks #SEC311 #AWSreInvent

AWSにおけるコンテナのサプライチェーン攻撃対策のワークショップに参加したので紹介します

2024.12.03

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、コカコーラ大好きカジです。

re:invent2024で、AWSにおけるコンテナのサプライチェーン攻撃対策のワークショップに参加したのでレポートします。

感想

- Amazon Inspector SBOM Generatorや、AWS Signerを用いたAWS CodePipelineでサプライチェーン攻撃対策ができることを知らなかったので、勉強になりました。

- CodePipelineの操作をうまくできずに、時間不足でWorkshop中にすべてを終わりませんでした。涙

- 個人的には、Lambdaが挟まっているので、Inspector SBOMが強化されて、Lambdaが不要になると、もっとシンプルなアーキテクチャーになり良いなと思いました。

AWS Workshopsで公開されたら、再度実施してみたいと思いました。

また、一番、近い内容は以下の内容と思っており、空き時間を見つけて試してみたいと思っています。

スピーカー

- Patrick Palmer (Principal Security Specialist, AWS)

- Monika Vu Minh (Security Consultant, AWS)

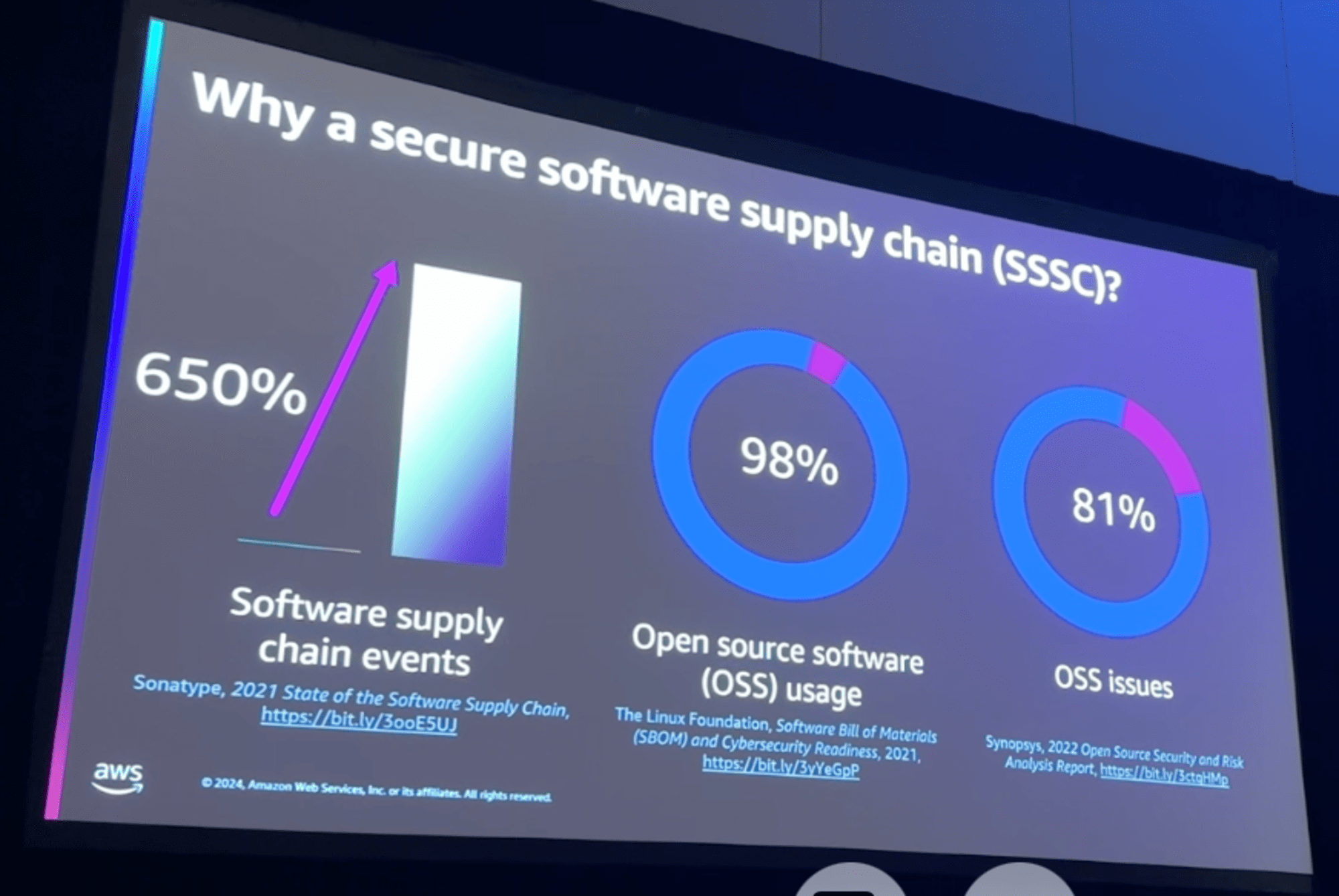

深刻化するサプライチェーン攻撃

- 2015年から2021年にかけて、ソフトウェアサプライチェーン攻撃が650%増加

- 90%の組織がオープンソースソフトウェアを使用

- そのうち81%に脆弱性や未パッチの問題が存在

主要なソリューション

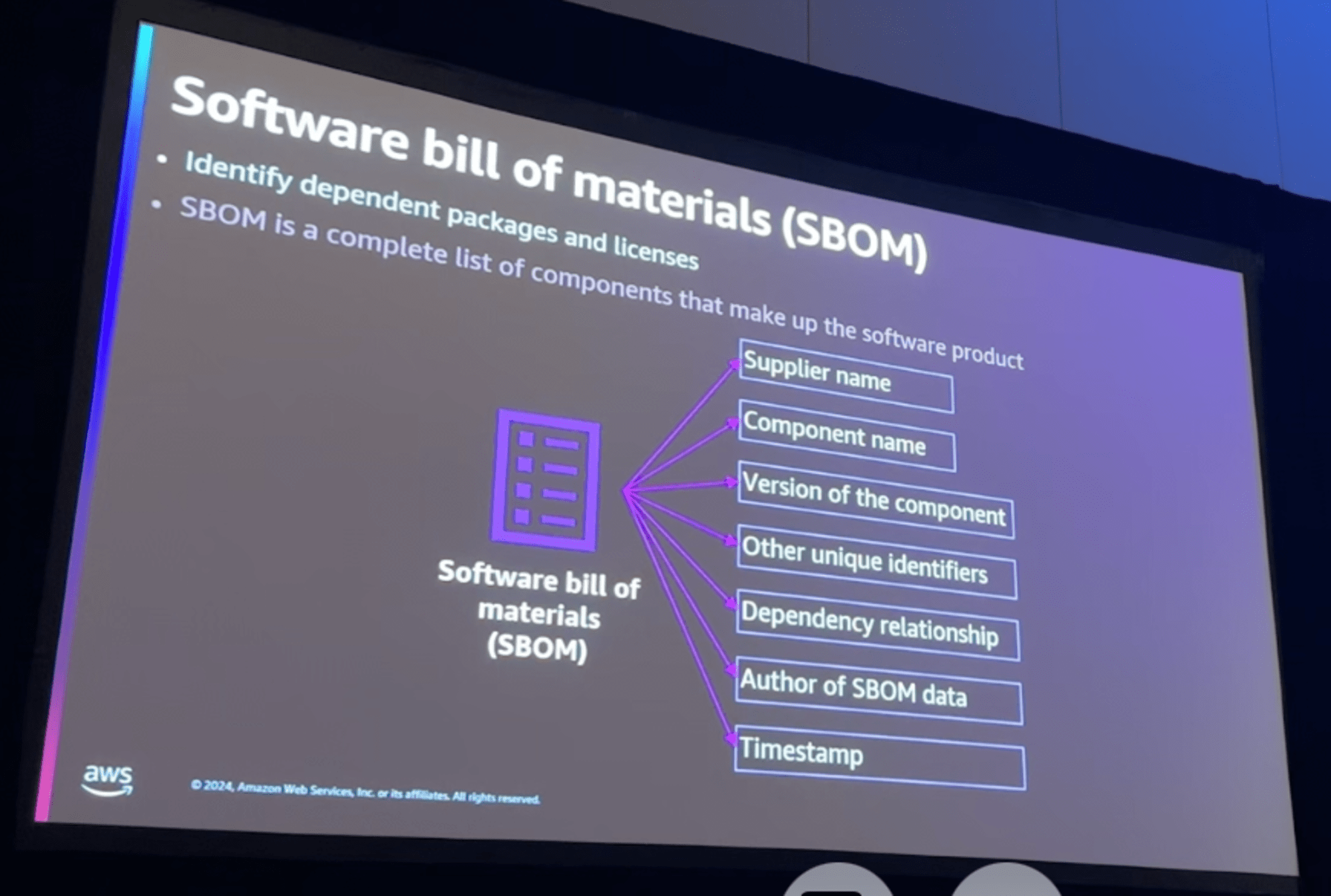

- Software Bill of Materials (SBOM)

- 製造業の部品表の考え方をソフトウェアに応用

- コンポーネントの追跡と脆弱性の特定を容易に

- Amazon Inspectorによる自動生成と脆弱性スキャン

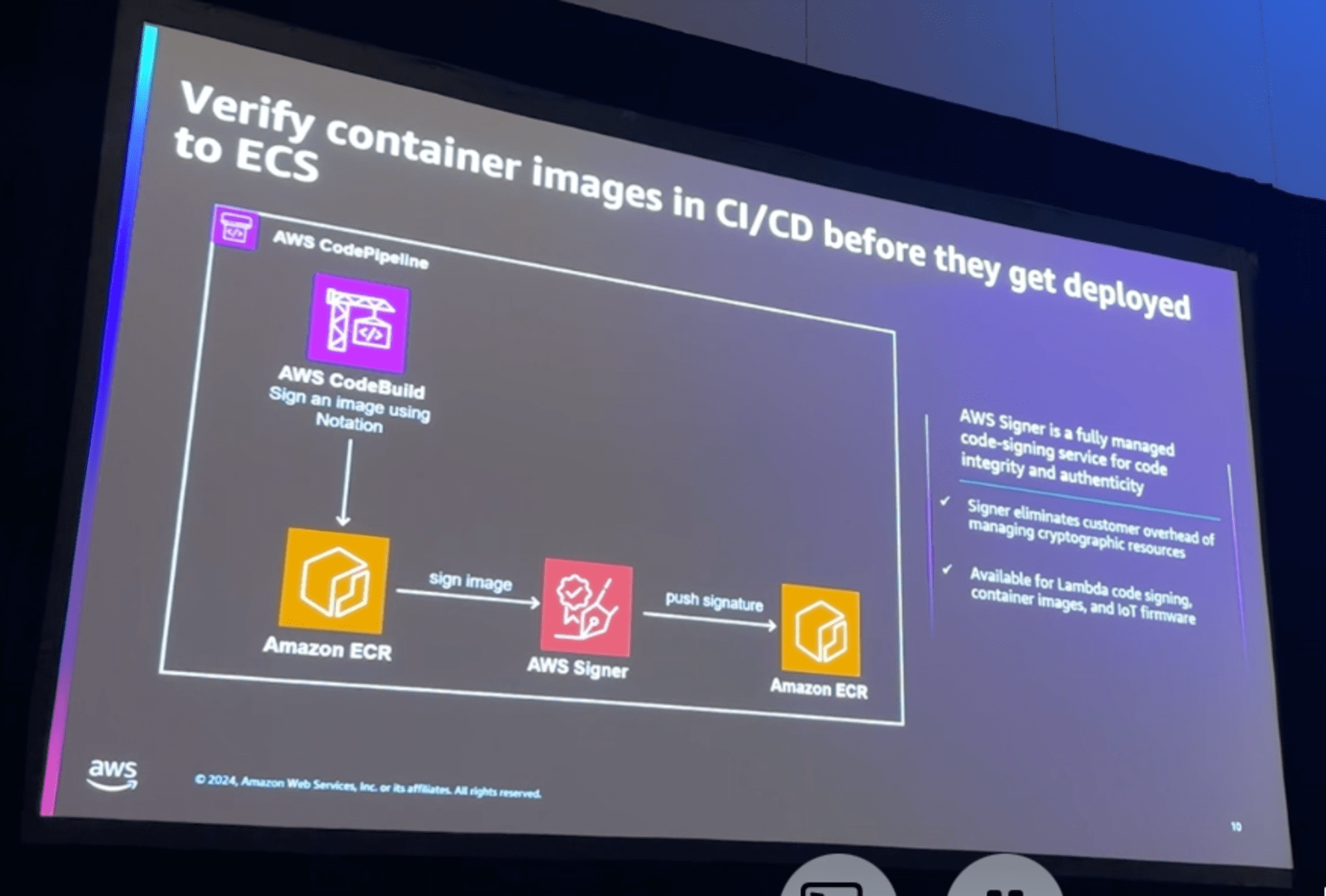

- コンテナイメージの署名

- AWS Signerを使用した署名プロセス

- 承認されたソースからのコードであることを保証

- 署名後の改ざん防止

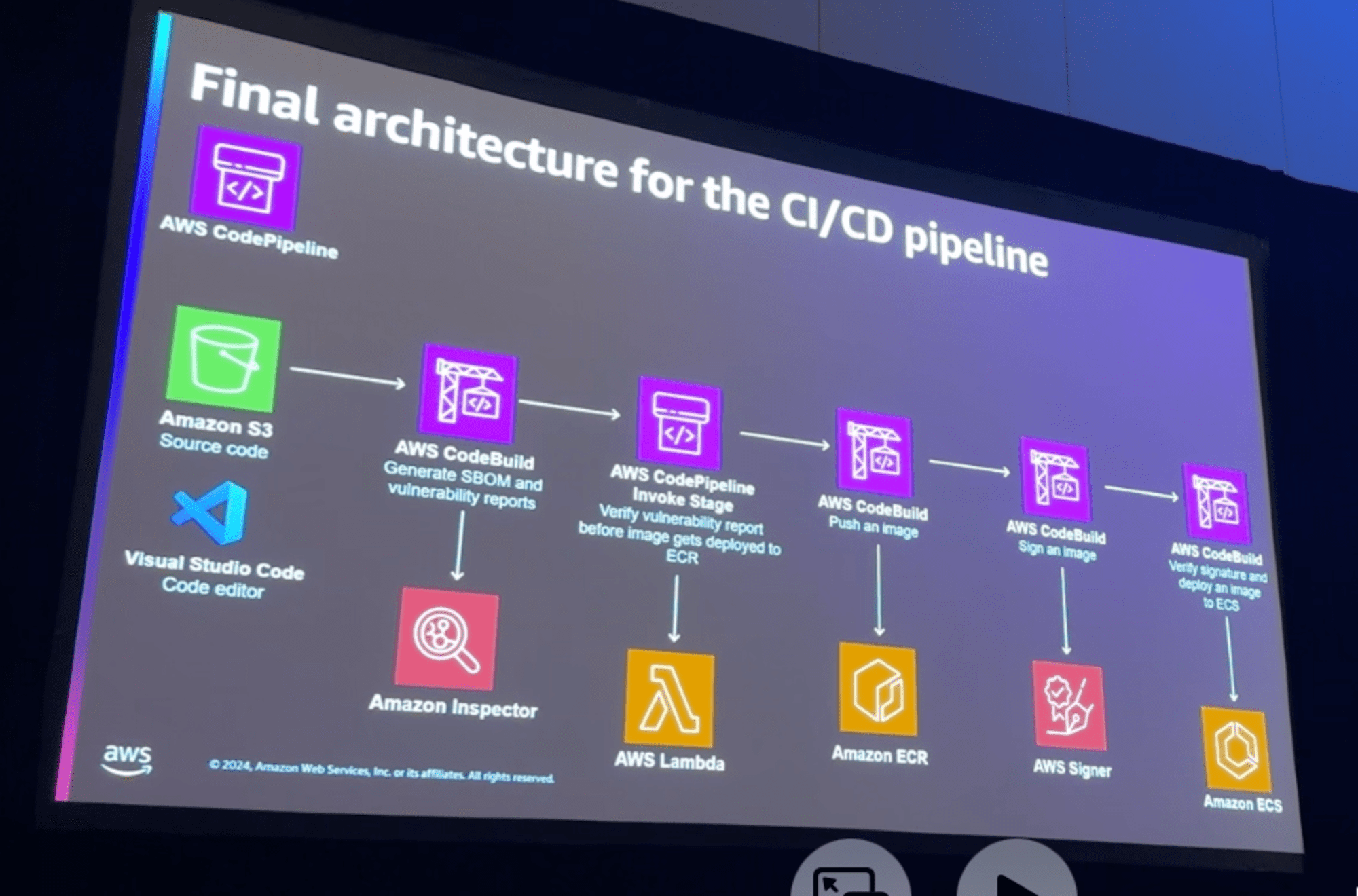

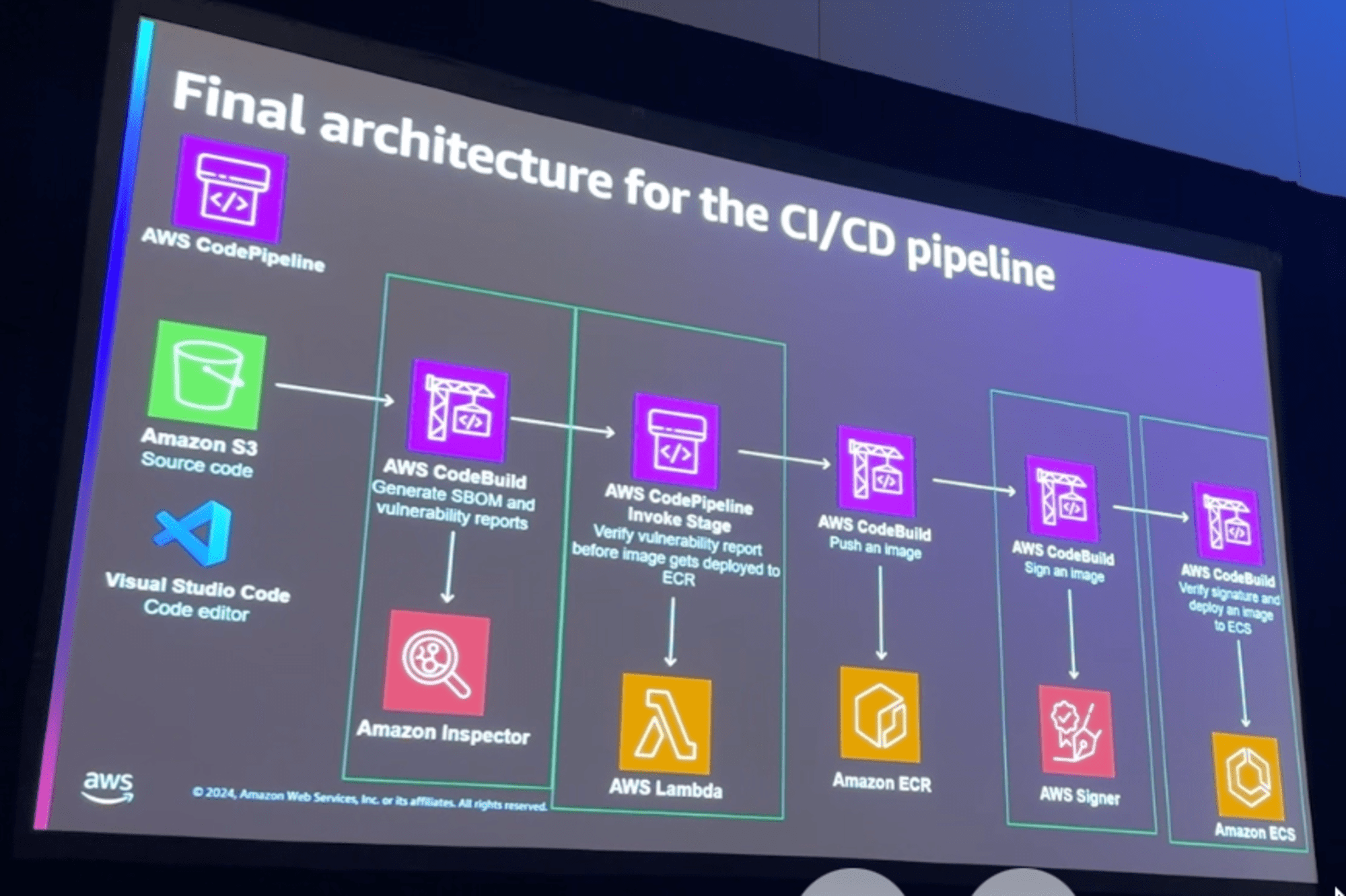

提案されていたアーキテクチャ

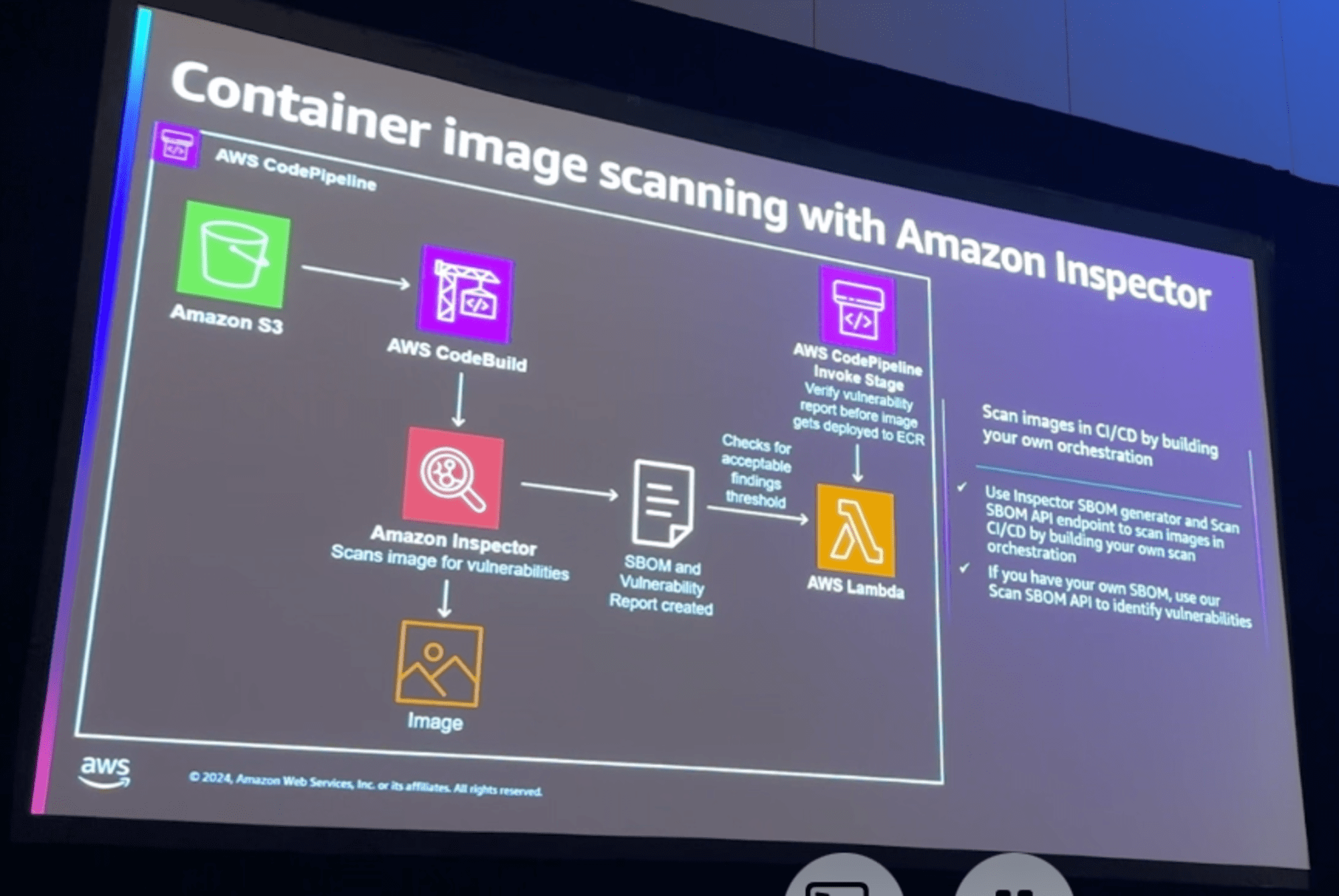

- CI/CDパイプラインの強化

- Amazon Inspectorによる脆弱性スキャン

- カスタムLambda関数による脆弱性レポートの検証

- 閾値を超える脆弱性が検出された場合のパイプライン停止

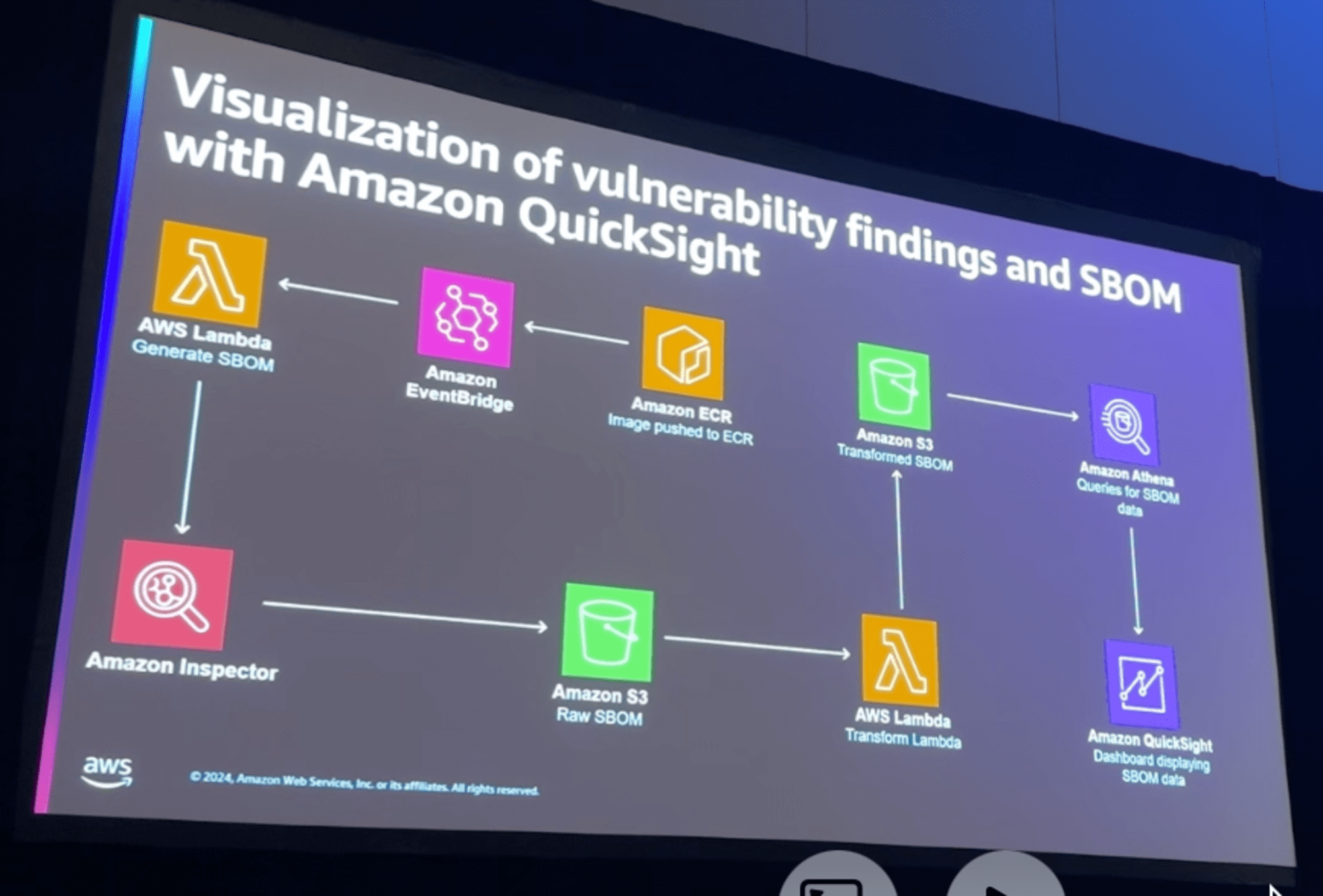

- モニタリング戦略

- Amazon EventBridgeによるECRプッシュの検知

- SBOMと脆弱性レポートの自動生成

- Amazon Athenaによるデータクエリ

- Amazon QuickSightでの可視化

実装のポイント

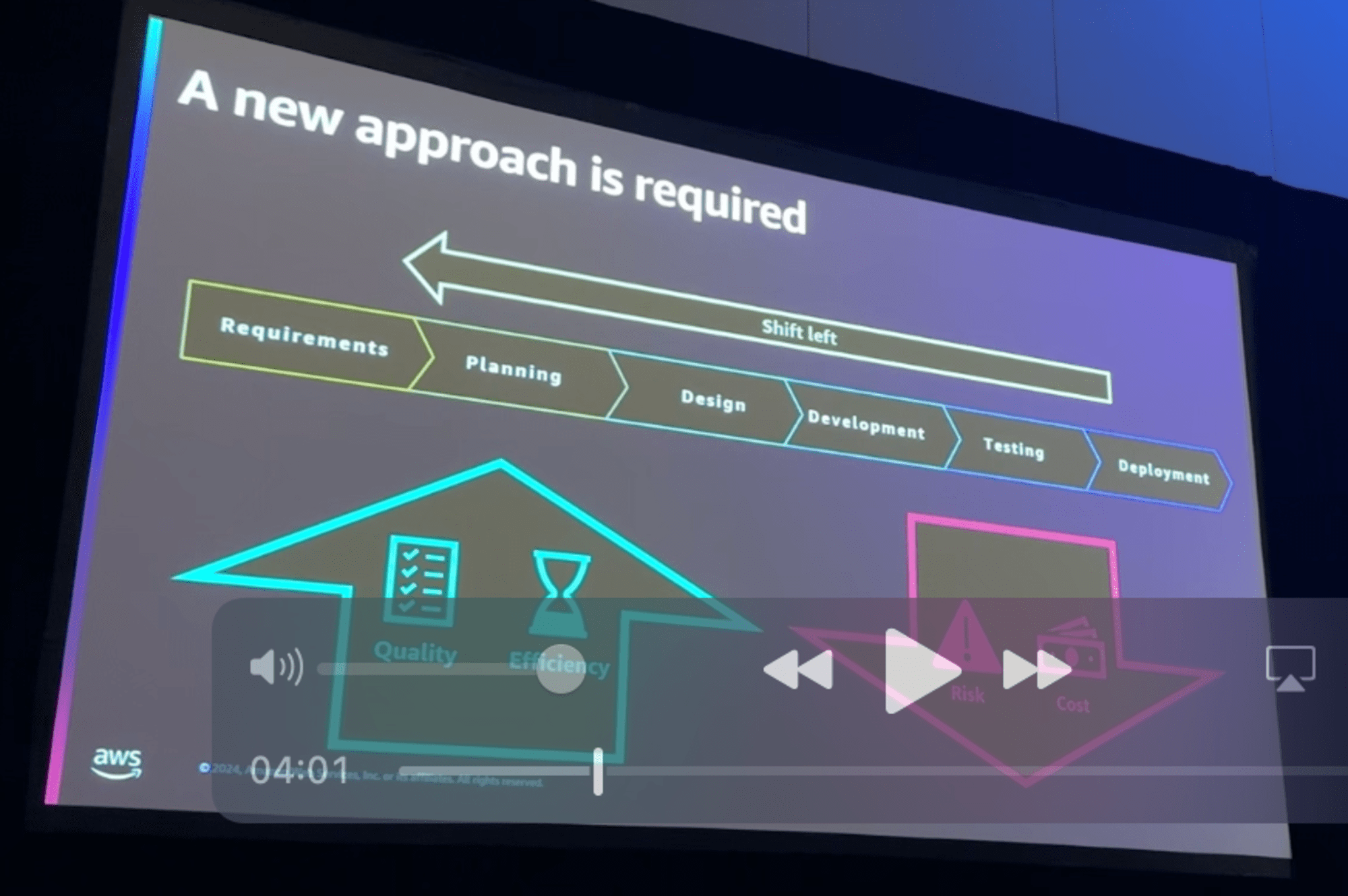

- セキュリティを開発ライフサイクルの早期に組み込む(シフトレフトの考え方)

- アプリケーションチームへの影響を受けるCPEの確認とアプリケーションチームへの修復通知

- 技術だけでは解決できず、人材トレーニングや、この仕組みを運用するにあたり、様々なステークホルダーの関与が必要

まとめ

コンテナのサプライチェーン攻撃対策として、Amazon Inspector SBOM、AWS Signer、AWS CodePipelineを組み合わせることで、効果的なセキュリティ対策を実現できることわかりました。この組み合わせにより、開発段階から本番環境まで一貫したセキュリティの確保に利用可能と感じました。